كتاب الجزء الثاني من كتاب حماية الأجهزة

الجزء الثاني من كتاب حماية الأجهزة محتوايات الكتاب : ثغرات الانظمه والبرامج . ثغرات الانظمه والبرامج . كيفيه مقاومتها تشفير الشل كود ضبط قطع الشل كود . اختراق الروترات . عمليات التجسس علي البيانات في الشبكات المحليه. شرح كامل للفيرول. * نبذة من الكتاب: * المقدمه: الكتاب يتحدث عن هذه المواضيع الاربعه ١. ثغرات البرامج والانظمه ٢. اختراق الروتر واعتراض البيانات (sniffer) ٣. مفهوم عمليات (Zone Alarm ) ٤. شرح برنامج فيرول الجزء الاول :الحمايه من ثغرات الانظمه والبرامج من المعروف ان ثغرات الانظمه حيرت خبراء العالم في الحمايه وذلك لعدم وجود حل مؤكد لهذة الثغرات ٢ فظلت فترات كبيرة تعتمد علي خبرة القائم علي السرفر في التعامل مع هذة الثغرات وخبرته في اكتشافها وذلك لانه لايمكن اكتشاف ان جهازك مخترق عن طريق احدي هذة الثغرات ببرنامج مثلا. نتكلم عن طبيعه ثغرات الانظمه والبرامج ثغرات الانظمه تحتاج بشكل طبيعي الي منفذ فالباتشات تقوم بخلق منفذ جديد خاص بها مبرمج برمجه معينه بحيث يسهل عمليه استقبال وارسال البيانات الي المخترق ولذلك يسهل كشفها عند معرفه البرورت ولكن ثغرات في الانظمه لاتقوم بخلق بورتات و انما هي تقوم بالاختراق عن طريق بورتات موجوده اصلا والحمايه تثق في هذة البورتات مثلا ::ظهرت ثغرة بفر لبرنامج الماسنجر تقوم العمل من خلال بورت الماسنجر طيب نتبع العمليه من الاول لكي نفهمها في البدايه عندما تقوم بتسطيب الانتي فيرس والفيرول فيقوم بفرض حمايه علي كل الجهاز حتي تريد ان تسطب برنامج الماسنجر وبعد التسطيب يحدث عمليه ثقه في البورت من قبل فيثق الحمايه في البورت وهنا تبدا المشكله فيقوم (Allow) الانتي فيرس بعد ما يسلك وانت تعطي الامر الهكر بفهم طبيعه البروت وكيفيه حركه البيانات في البورت ويقوم ببناء ثغرة البفر .عبد العزيز حسن (the master) - ❰ له مجموعة من الإنجازات والمؤلفات أبرزها ❞ الجزء الثاني من كتاب حماية الأجهزة ❝ ❱

من كتب الأمن الإلكتروني كتب أمن وحماية المعلومات - مكتبة كتب تقنية المعلومات.

قراءة كتاب الجزء الثاني من كتاب حماية الأجهزة أونلاين

معلومات عن كتاب الجزء الثاني من كتاب حماية الأجهزة:

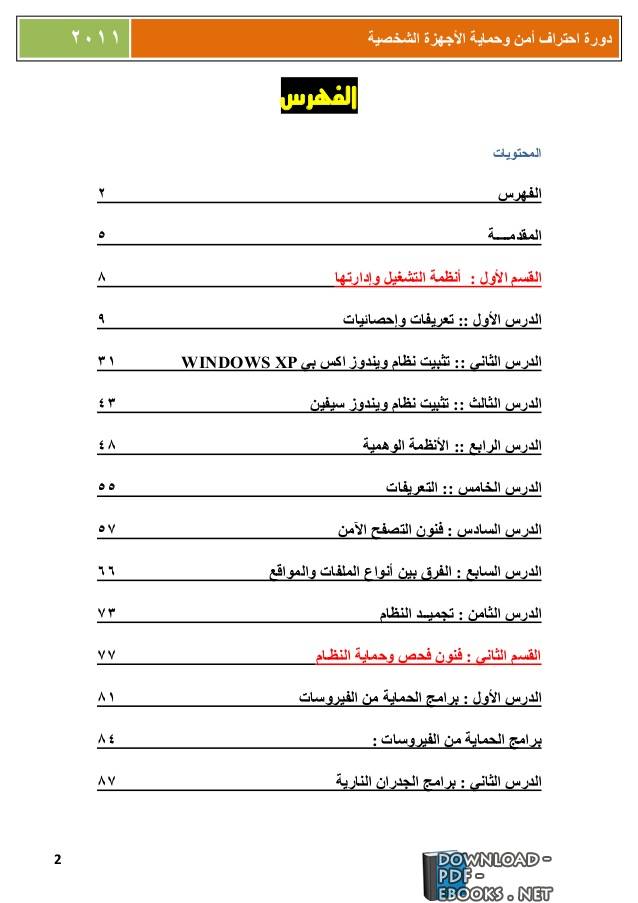

محتوايات الكتاب :

ثغرات الانظمه والبرامج .

ثغرات الانظمه والبرامج .

كيفيه مقاومتها تشفير الشل كود

ضبط قطع الشل كود .

اختراق الروترات .

عمليات التجسس علي البيانات في الشبكات المحليه.

شرح كامل للفيرول.

* نبذة من الكتاب:

* المقدمه:

الكتاب يتحدث عن هذه المواضيع الاربعه

١. ثغرات البرامج والانظمه

٢. اختراق الروتر

واعتراض البيانات (sniffer) ٣. مفهوم عمليات

(Zone Alarm ) ٤. شرح برنامج فيرول

الجزء الاول :الحمايه من ثغرات الانظمه والبرامج

من المعروف ان ثغرات الانظمه حيرت خبراء العالم في الحمايه وذلك لعدم وجود حل مؤكد لهذة الثغرات

٢

فظلت فترات كبيرة تعتمد علي خبرة القائم علي السرفر في التعامل مع هذة الثغرات وخبرته في اكتشافها

وذلك لانه لايمكن اكتشاف ان جهازك مخترق عن طريق احدي هذة الثغرات ببرنامج مثلا.

نتكلم عن طبيعه ثغرات الانظمه والبرامج ثغرات الانظمه تحتاج بشكل طبيعي الي منفذ فالباتشات تقوم

بخلق منفذ جديد خاص بها مبرمج برمجه معينه بحيث يسهل عمليه استقبال وارسال البيانات الي

المخترق ولذلك يسهل كشفها عند معرفه البرورت ولكن ثغرات في الانظمه لاتقوم بخلق

بورتات و انما هي تقوم بالاختراق عن طريق بورتات موجوده اصلا والحمايه تثق في هذة البورتات

مثلا ::ظهرت ثغرة بفر لبرنامج الماسنجر تقوم العمل من خلال بورت الماسنجر

طيب نتبع العمليه من الاول لكي نفهمها في البدايه عندما تقوم بتسطيب الانتي فيرس والفيرول فيقوم

بفرض حمايه

علي كل الجهاز حتي تريد ان تسطب برنامج الماسنجر وبعد التسطيب يحدث عمليه ثقه في البورت من قبل

فيثق الحمايه في البورت وهنا تبدا المشكله فيقوم (Allow) الانتي فيرس بعد ما يسلك وانت تعطي الامر

الهكر بفهم طبيعه البروت وكيفيه حركه البيانات في البورت ويقوم ببناء ثغرة البفر .

سنة النشر : 2016م / 1437هـ .

عدد مرات التحميل : 19846 مرّة / مرات.

تم اضافته في : الأحد , 11 مايو 2008م.

حجم الكتاب عند التحميل : 1.7MB .

تعليقات ومناقشات حول الكتاب:

الجزء الثاني من كتاب حماية الأجهزة

محتوايات الكتاب :

ثغرات الانظمه والبرامج .

ثغرات الانظمه والبرامج .

كيفيه مقاومتها تشفير الشل كود

ضبط قطع الشل كود .

اختراق الروترات .

عمليات التجسس علي البيانات في الشبكات المحليه.

شرح كامل للفيرول.

* نبذة من الكتاب:

* المقدمه:

الكتاب يتحدث عن هذه المواضيع الاربعه

١. ثغرات البرامج والانظمه

٢. اختراق الروتر

واعتراض البيانات (sniffer) ٣. مفهوم عمليات

(Zone Alarm ) ٤. شرح برنامج فيرول

الجزء الاول :الحمايه من ثغرات الانظمه والبرامج

من المعروف ان ثغرات الانظمه حيرت خبراء العالم في الحمايه وذلك لعدم وجود حل مؤكد لهذة الثغرات

٢

فظلت فترات كبيرة تعتمد علي خبرة القائم علي السرفر في التعامل مع هذة الثغرات وخبرته في اكتشافها

وذلك لانه لايمكن اكتشاف ان جهازك مخترق عن طريق احدي هذة الثغرات ببرنامج مثلا.

نتكلم عن طبيعه ثغرات الانظمه والبرامج ثغرات الانظمه تحتاج بشكل طبيعي الي منفذ فالباتشات تقوم

بخلق منفذ جديد خاص بها مبرمج برمجه معينه بحيث يسهل عمليه استقبال وارسال البيانات الي

المخترق ولذلك يسهل كشفها عند معرفه البرورت ولكن ثغرات في الانظمه لاتقوم بخلق

بورتات و انما هي تقوم بالاختراق عن طريق بورتات موجوده اصلا والحمايه تثق في هذة البورتات

مثلا ::ظهرت ثغرة بفر لبرنامج الماسنجر تقوم العمل من خلال بورت الماسنجر

طيب نتبع العمليه من الاول لكي نفهمها في البدايه عندما تقوم بتسطيب الانتي فيرس والفيرول فيقوم

بفرض حمايه

علي كل الجهاز حتي تريد ان تسطب برنامج الماسنجر وبعد التسطيب يحدث عمليه ثقه في البورت من قبل

فيثق الحمايه في البورت وهنا تبدا المشكله فيقوم (Allow) الانتي فيرس بعد ما يسلك وانت تعطي الامر

الهكر بفهم طبيعه البروت وكيفيه حركه البيانات في البورت ويقوم ببناء ثغرة البفر .

ديف بوينت اختراق الاجهزه

ديف بوينت برامج

ديف بوينت اختراق الاندرويد

dev point جميع برامج الاختراق

dev point اختراق الفيس بوك

ديف بوينت ببجي

ديف بوينت اختبار الاختراق

نقطة تطوير هكر

مهلاً !

مهلاً !قبل تحميل الكتاب .. يجب ان يتوفر لديكم برنامج تشغيل وقراءة ملفات pdf

يمكن تحميلة من هنا 'تحميل البرنامج'

نوع الكتاب : pdf.

اذا اعجبك الكتاب فضلاً اضغط على أعجبني و يمكنك تحميله من هنا: